¿Qué es un botnet? y los 5 ataques principales

Un botnet es un grupo de ordenadores controlados a distancia por un hacker que usa los recursos para llevar a cabo ataques contra páginas web, redes de ordenadores y servicios de internet. Si su ordenador está infectado por un malware, es posible que sea parte de un botnet. Siga leyendo para aprender sobre los ataques más comunes de un botnet y para saber cómo puede proteger su ordenador.

El número de ataques cibernéticos ha crecido notablemente en los últimos años. Los hackers orientan sus ataques hacia los gobiernos, las empresas y personas en todo el mundo, y es posible que les haya ayudado inconscientemente a llevar a cabo sus ataques. Si alguna vez ha hecho click en un enlace de un email sospechoso y automáticamente se han enviado emails similares a todos sus contactos, seguramente ha sido víctima, y cómplice de un botnet.

La definición: ¿Qué es un Botnet?

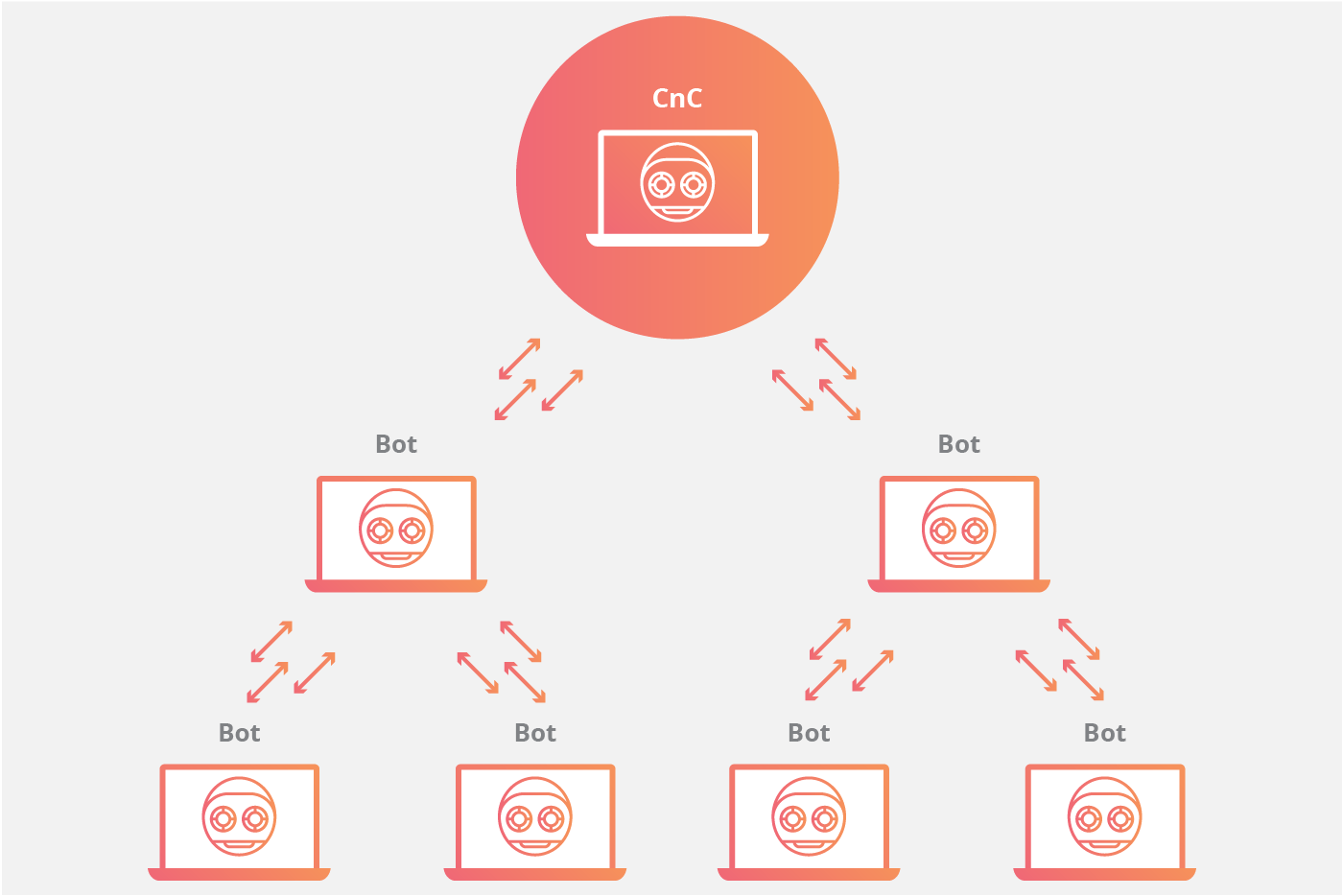

Es una palabra compuesta de las palabras “robot” y “network”. Un botnet es un grupo de ordenadores controlados a distancia, y coordinados para llevar a cabo tareas dañinas. Un solo botnet se puede componer de entre varios cientos y varios millones de ordenadores, son los llamados “bots” (la palabra “robots” acortada).

Los botnets pueden acceder a su ordenador a través de la instalación de programas maliciosos, un ataque directo de un hacker o un programa automatizado que rastrea internet en busca de deficiencias de seguridad (por ejemplo, falta de protección antivirus) de las que se pueda aprovechar. Si su ordenador, o cualquier otro dispositivo conectado a internet es infectado por malware, podría convertirse en uno de los “bots” que componen un botnet. Si es este el caso, los demás ordenadores y dispositivos de su red también están en riesgo de convertirse en parte del mismo botnet.

Todos los ordenadores de un botnet se controlan a distancia, ya sea por un hacker o por un software de mando y control, desarrollado por él. También conocidos como “ejército de zombies”, estos ordenadores los pueden usar los propietarios de los botnets para enviar correo spam, cerrar páginas web, generar ingresos con tráfico falso de internet o anunciar descargas de pago de software fraudulento para eliminar botnets.

Como ocurre con muchas otras tecnologías, los botnets no fueron creados para llevar a cabo acciones dañinas. En los orígenes de la red de extensión mundial, su uso principal era albergar redes IRC. Sin embargo, a los hackers no les llevó mucho tiempo identificar los principales puntos débiles de los botnets primarios y empezar a explotar esas carencias en beneficio propio.

Hoy en día, los botnets son la mayor amenaza a la seguridad cibernética, pueden derribar grandes redes en segundos, y dejarlas sin funcionar durante horas, e incluso días. Los hackers usan botnets principalmente porque la fuerza del “ejército zombie” de cientos de miles de ordenadores les permite realizar ataques mucho más grandes de esta manera. Por otro lado, esconderse detrás de tantos ordenadores les brinda la oportunidad de disfrazar la verdadera fuente del ataque y evita que se les coja y castigue por sus crímenes cibernéticos.

¿Qué tipos de ataques de Botnet existen?

En la mayoría de los casos, la propagación del malware de botnet no afectará su ordenador de manera visible, lo que hace que detectarlo sea muy difícil. Sin embargo, no sorprende el hecho de que alrededor de un tercio de todos los ordenadores del mundo, o ya sean parte de un botnet, o corran alto riesgo de convertirse en un bot.

Los propietarios de un botnet pueden usar su ordenador para perpetrar una gran variedad de acciones o ataques contra otros ordenadores, redes y páginas web. Algunos de los ataques más comunes de botnet son los siguientes:

- Ataques de Denegación de Servicio Distribuido

Los botnets se usan con frecuencia para lanzar ataques de denegación de servicio distribuido (DDoS) contra redes, páginas web y servicios online. Usan sus “ejércitos zombies” de máquinas para generar grandes cantidades de tráfico hacia las páginas web, con el fin de consumir su ancho de banda y/o sobrecargar sus recursos. El objetivo final es interrumpir el funcionamiento de estas páginas web e impedir el acceso a los usuarios.

Según las estadísticas, la mayoría de los ataques ocurren en países con grandes economías, como China, Estados Unidos y Corea del Sur. Como el objetivo de estos ataques ha ido cambiando de los usuarios privados hacia redes de empresas, los botnets que se usan para realizar los ataques se han hecho más fuertes también.

- Minar Criptomoneda

En los últimos años, muchos medios de comunicación han informado sobre botnets que minan la criptomoneda. Se distribuyen y operan del mismo modo que cualquier otro botnet. Sin embargo, en lugar de usar su ordenador para atacar otras redes, usan sus recursos (por ejemplo la banda ancha y la electricidad) para minar la criptomoneda. Mientras no sean detectados, estos botnets pueden generar ingresos considerables a sus propietarios. Debido a la naturaleza de la moneda digital, estos ingresos no solo son imposibles de seguir, también son libres de impuestos.

Los botnets que minan la criptomoneda dirigen sus ataques a los usuarios privados cuando hacen operaciones de negocios, así como otras a redes más grandes. De momento, Monero es la moneda digital preferida de los hackers que operan con botnets que minan cripromonedas por razones muy sencillas. Mientras que un solo Bitcoin tiene un valor de varios miles de dólares, el precio de un Monero es alrededor de 100$, lo suficientemente bajo como para no levantar sospechas. También se espera que el valor de esta moneda digital se dispare pronto, lo que podría traducirse en grandes ganancias para los hackers.

- Enviar correo basura

Algunos botnets también usan proxys especiales para enviar correo basura desde un ordenador o red infectados. Estos mensajes basura incluyen correos electrónicos de phishing que contienen enlaces a páginas web fraudulentas o descargas peligrosas. El receptor solo tiene que pinchar en el enlace para iniciar la descarga del software maligno y convertirse en parte de algún botnet que ha atacado su ordenador. En muchos casos, los bots de correo basura enviarán el mismo correo electrónico a las direcciones de su lista de contactos, y así continuará la cadena del botnet.

- Instalación de Complementos del Explorador

Cuando no están atacando otras redes o minando la criptomoneda, algunos botnets generan beneficios para sus propietarios al mostrar anuncios en su explorador. Instalan secretamente los complementos en el explorador (normalmente en la barra de herramientas) que cambiarán su página de inicio por un buscador falso (aunque de apariencia real). Cada vez que usted presione intro para realizar una búsqueda, aparecerá una ventana emergente y ese click será pagado al propietario del botnet.

Además, algunos botnets usarán códigos malignos para quitar anuncios de las páginas web que usted visita con frecuencia y sustituirlos con anuncios falsos para generar ingresos al atacante. Esto permite a los propietarios de los botnets enriquecerse con contenido que pertenece a otras personas y priva a las páginas web en cuestión de una parte importante de sus ingresos.

- Robo de información personal

Los botnets pueden usar software maligno de varias formas para recoger su información personal. Por un lado, pueden controlar su tráfico por la red en busca de información sensible como nombres de usuario y contraseñas. También pueden usar software de registrador para recopilar cualquier información personal que usted inserte en su explorador, aunque aparezca encriptada en su pantalla. Esto puede incluir los detalles de su entrada en su página web, también direcciones, números de teléfono, datos de tarjetas de crédito y credenciales de PayPal.

Ejemplos de ataques de botnets

Botnets muy fuertes fueron los responsables de algunos de los más grandes y más destructivos ataques cibernéticos de los últimos años. Los ejemplos más notables incluyen los siguientes:

- El ataque a GitHub en 2018 – En Febrero de 2018, un gran botnet perpetró el ataque DDoS más grande jamás registrado. Se generaron picos máximos de tráfico de datos entrantes de 1.35Tb por segundo. El ataque puso a GitHub, la plataforma más grande de desarrollo de software de internet, fuera de servicio durante unos minutos.

- El ataque a Hong Kong en 2014 – La inestabilidad política en Hong Kong provocó el que en aquel momento fue el ataque DDoS más grande de la historia, cuando varios botnets grandes unieron sus fuerzas en contra de las páginas web pro-democráticas del país. Muchos acusaron al gobierno chino de estos ataques, pero el atacante real se desconoce.

- El ataque Mirai en 2016 – Llamado así por la popular serie de anime, Mirai fue un botnet compuesto por más de 100.000 ordenadores. Salió en los medios en 2016, cuando lanzó ataques contra varias empresas de ciberseguridad, generó un tráfico de 1Tb por segundo y dejó fuera de servicio gran parte de su infraestructura online.

Cómo proteger su ordenador del software dañino de Botnet

Como la mayoría de los botnets se distribuyen a través de software dañino, necesita usar el mejor software antivirus para proteger su ordenador del malware y las amenazas a su seguridad online. Muchos usuarios optan por instalar antivirus y software anti-malware gratuitos, pero tal vez no esta no sea una buena opción. En el mejor de los casos estos programas ofrecerán una protección insuficiente, y en el peor de los casos puede que sean malware disfrazado de software legítimo.

Para tener una protección óptima, usted necesita un software de antivirus que le ofrezca protección en tiempo real contra las amenazas, realice escáneres programados, así como que ponga en cuarentena y elimine todos los archivos infectados. Además de usar un software antivirus fiable, también debería evitar emails, archivos adjuntos y descargas sospechosas.

Si su página de inicio ha cambiado repentinamente, si le saltan ventanas emergentes continuamente mientas navega por internet, o si su ordenador de repente funciona más lentamente, debería realizar un escáner para identificar la causa de este problema. Es posible que usted ya forme parte de un botnet, y en este caso necesitará el mejor software antivirus para encontrar el componente de malware que controla su ordenador y lo